为什么说恶意软件网络正击溃防病毒软件

对于恶意软件来说,始终不变的一点就是:它处于不断变化的情况中。对于攻击团伙来说,采用的主要战术就是打了就跑。现在,一家专注于云服务的安全公司Blue Coat系统就发布了一份新调查报告,其中显示涉及恶意软件产业减少和流动状况的一些有趣(而罕见)的细节信息。

举例来说,在2011年2月至5月的时间里,Blue Coat针对395张独立恶意软件网络进行了不间断跟踪。我们可以指定具体日期来进行分析,从显示数据中能够看出:“独立恶意软件网络的数量……从不到 100张……降低到低于25张。”报告中特别指出,“在5月中旬,由于出现网络迁移与合并的现象,导致总数出现了急剧下降。”

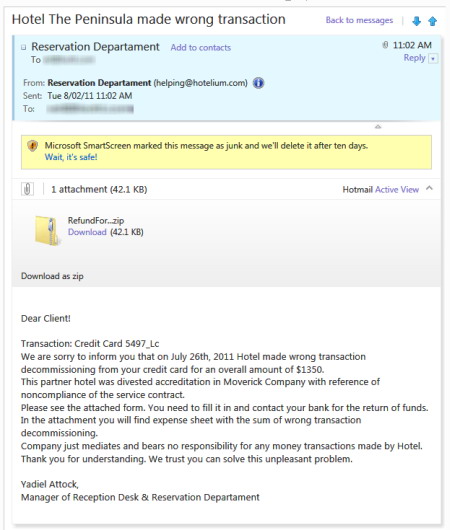

早在5月份,我就非常关注苹果后卫的活动情况。而最近,我又开始关注来自不同网络的新一轮攻击。它们采用的是一种针对Windows用户的木马。该木马利用电子邮件进行传播,伪装成为退款主题的Zip格式附件。从表面上来看,邮件就象来自一家酒店。主题行的说明是“错误事项”,内容则是酒店从收件人信用卡上收取了多余费用,因此,需要收件人填写索赔表(附件)以便获得退款。

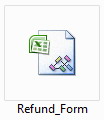

现在,大家认识到社会化工程攻击有多可怕了么。由于邮件文字内容的水平很差,所以估计只能欺骗母语不是英文的用户。但对于英文不好的普通Windows用户来说,这已经是完全足够的了。由于附加文件采用了Zip格式,因此,可以通过会自动阻止可执行文件附件的邮件网关。压缩附件里实际包含的是一个Windows可执行文件,并不是真正的Excel电子表格,并且试图利用文件图标的伪装来迷惑收件人:

在7月27日,我第一次注意到这种类型的攻击。当时的实际情况是,几条类似信息出现在我用于监测垃圾邮件账户的垃圾邮件文件夹中。(它来自我个人拥有的域,但被重定向到Hotmail服务器上)。在接下来的几天里,我收到了大量类似内容的邮件,地址中甚至包含了我在今年早些时间曾经前往的度假胜地(这应该是一次非常接近的巧合)。

副本显示的到达时间是星期二上午11时2分。我将附件复制到本地硬盘上进行了几项基本分析。

第一步:我向可疑文件分析网站VirusTotal提交了可疑文件的副本,结果发现自己不是第一个吃螃蟹的人。它已经在两小时前被首次提交,现在在30种防病毒引擎里已经有6种将其确认为恶意软件。当我要求查看分析报告时,却又发现确认数变成了43种里的13种;这大概说明了在如此之短的时间里就已经有防病毒软件更新了数字签名。(一天后,尽管对于它究竟是什么没有形成统一意见,但43种防病毒引擎中的25种都认为这属于恶意软件。)

第二步:我登录ThreatExpert并上传了可疑文件的副本。网站未能确认该样本属于已知威胁,但在几分钟后用电子邮件给我发送了一份包含可疑部分细节的全面分析报告:

l 文件系统被修改:在运行后,该文件会在启动菜单中自动创建一个名为Dxdiag.exe的新可执行文件。它与Windows系统工具使用了相同的名称,这属于一项非常明显的非法行为。

l 内存被修改:我们发现Windows中负责提供主机系统服务的系统文件Svchost.exe遭到修改,地址空间中出现了新内存页。这不是合法程序应该做的。

l 出现网络访问:程序试图通过80端口连接到一台远程主机上,并尝试运行一个来自俄罗斯服务器的脚本。这些行为看起来就象是在后台环境中尝试下载并安装其它软件。

所有这一切都属于活跃恶意软件的表现。实际上,微软安全团队已经将其命名为TrojanDownloader:Win32/Dofoil.G。相信我,没有人会希望在自己的系统中遇到它。

为了评测的需要,我将文件附件放在一个本地文件夹中,并每隔几小时就用办公室Windows7系统上的两套通用高端个人防病毒软件进行一次扫描。在扫描之前,我会下载并安装软件的最新补丁。为什么要这么做呢?

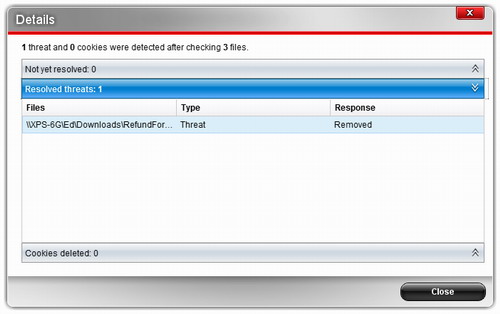

趋势科技钛合金极品安全软件给了该恶意文件接近一天的活动时间。在星期三上午9时18分,我安装的新补丁检测出该文件并予以删除。

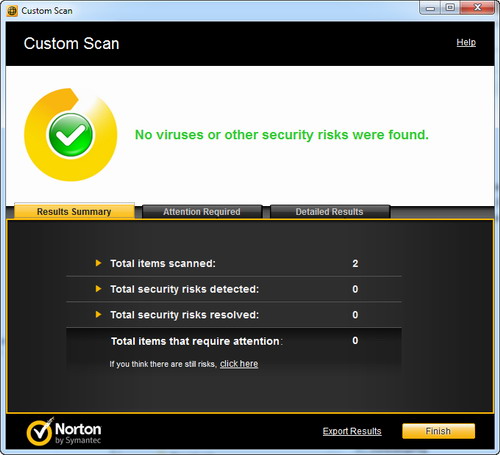

在获知该消息后,诺顿网络安全特警2011则经历了至少六次更新和一天的时间,其中甚至包括进行重新启动的操作。但一天后我当重新下载该文件时,依然没有被确认存在危险。诺顿还是给出了绿色安全信号。

这时,还有更糟糕的情况发生了。星期三凌晨3时39分,木马的另一个副本出现了。仅就我个人的观察,它已经是第8个变种了。(阿拉巴马州伯明翰大学的研究人员已经证实这次威胁中存在很多变种。)ThreatExpert证实这与我在前面遇到的版本功能相同。

在出现的10小时后,VirusTotal提供的41种引擎中才有7种将其认定为恶意软件。趋势科技在线杀毒服务HOUSECALL确认其为恶意软件。但本地系统中的趋势科技软件却和诺顿网络安全特警一样认为不存在威胁。

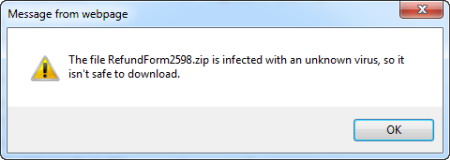

不过,对于我的系统来说,好消息是星期二的威胁被一项单独的安全机制所阻止。Hotmail过滤器将该邮件移动到垃圾邮件文件夹里,并指出收件人非常可疑,没有经过附加认证步骤的话,将会禁止下载附件文件。所有文件的实际格式都被正确地显示出来,标识和社会化工作伪装被识破。在变种出现的4小时后,Hotmail正式禁止了附件的下载和打开。尽管邮件依然保存在收件箱里,但试图下载的话,就会看到如下提示:

实际上,由于我采用的是云服务而不是将所有邮件都下载到本地的方式,从而让实际安全等级得以显著提高。带来这种效果的原因就在于恶意附件不太可能感染到本地系统。

我还利用一台单独系统上的微软Outlook软件来访问同一账户,结果发现所有可疑文件的副本都被禁止打开。

所有这一切证明了一项简单的事实:在与基于数字签名的传统安全软件的战斗中,恶意软件分发者占据了上风。他们可以让软件进行非常迅速的变化,以便在安全软件更新之前赢得几小时甚至几天的传播时间。

不要误解我的说法:安全扫描是很有价值的。它可以用来阻止某些威胁,还能够有效地清理一些恶意下载。但它不是灵丹妙药,也不应该被视为保护的主要部分。

尽管在这次评测中的表现非常迟缓,但诺顿依然属于我最相信的安全工具。造成这种情况的原因就是,除了进行扫描外,它还可以进行其它工作。需要特别指出的就是,它提供的信誉分析功能非常出色。在接下来的文章中,我将对赛门铁克公司都做了些什么,以及为什么其他杀毒软件厂商应该追随这一模式进行详细说明。

……