HTTPS漏洞泄漏微软账户个人信息

随着网络的普及,我们的生活越来越方便,但是网络安全也成了很多人面临的一个问题。特别是那些有着商业数据的企业电脑,更要注意上网安全常识,不然病毒会对我们造成严重的威胁。

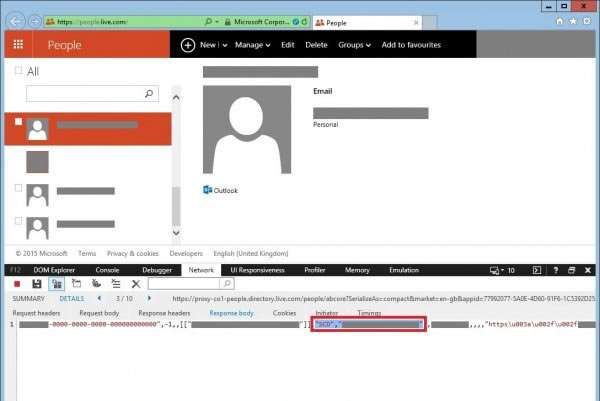

HTTPS连接通常可以为用户带来一定程度的私密性和安全性,但是据透露,当用户使用HTTPS连接到他们的微软用户帐户页面Outlook.com或者OneDrive.com的时候,连接泄漏了唯一标识,可用于检索用户姓名和个人资料照片明文。

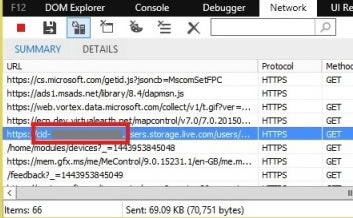

该漏洞最早由北京一位博主发现,然后经过Ars Technica测试确认。他们表示,捕获连接Outlook.com 或者OneDrive.com Windows帐户页面的数据包,可以显示主机对DNS查询请求,格式为cid- [用户的CID] .users.storage.live.com。测试还发现,用于确保服务进程安全的传输层安全交换(SNI)的扩展数据当中也包含了用户的CID信息。

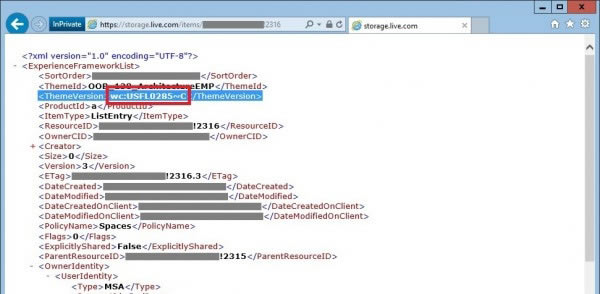

总之,这意味着,该CID可用于检索用户的头像,并且也可以经由OneDrive站点用于检索用户的帐户显示名称。通过从微软的Live服务与CID访问元数据,别人也可以检索有关账户上次访问和创建时间信息。相同的元数据可以曝光与Live日历应用程序相关信息,包括用户位置信息。

这类漏洞可能允许其他人使用CID作为一个跟踪器,即使在用户使用Tor网络连接。从相同的IP地址的其它流量来关联对象身份。尽管Tor等匿名网络可以掩盖来源点,但是一旦对方脱离Tor出口节点,CID信息可以识别对方身份。

微软发言人告诉Ars Technica,该公司已经意识到这个问题,并准备进行修正。

上面是电脑上网安全的一些基础常识,学习了安全知识,几乎可以让你免费电脑中毒的烦扰。

……